Freitag, 21. Februar 2025 wurde die Kryptowelt durch die Ankündigung von Ben Zhou, dem CEO von Bybit – der Kryptobörse aus Dubai, die nach Binance weltweit hinsichtlich des Volumens an zweiter Stelle steht – erschüttert, die einen Hackerangriff auf ein Cold Wallet (ein Offline-Wallet: ja, Sie haben richtig gelesen, es handelt sich um ein Wallet, das nicht mit dem Internet verbunden ist) öffentlich machte, bei dem es gelang, gestakete ETH, mETH und andere ERC20-Token im Wert von mehr als 1,4 Milliarden Dollar zu entwenden, den größten Diebstahl in der Geschichte der Kryptowährungen.

Die Geschichte dieser Angriffe beginnt mit MtGox, einer japanischen Kryptobörse, die gleich zweimal gehackt wurde, einmal 2011, dann erneut 2014. Der Punkt ist, dass diese Angriffe (bei denen Bitcoin gestohlen wurden) auf Sicherheitslücken im Protokoll der Börse beruhten, Lücken, die über mehr als zehn Jahre hinweg weitgehend behoben worden waren. Dennoch ereignen sich weiterhin Diebstähle. Wenn man sich die Berichte von Softwarefirmen anschaut, die sich mit der Analyse von Blockchains beschäftigen, wie Chainalysis, so ereignen sich Diebstähle im Bereich digitaler Assets ständig, aber dieser Vorfall machte natürlich wegen seines Ausmaßes Schlagzeilen und teilweise, weil er anscheinend von einer bekannten Gruppe koreanischer Hacker, der „Lazarus Group“, verübt wurde, die in anderen bekannten und jüngsten Fällen verwickelt war: Ronin Network, DMM Bitcoin und WazirX, die alle durch dieselbe Methode charakterisiert sind.

Im Falle von MtGox war der „Komplize“ des Angriffs von 2014 ein Fehler im Transaktionsvalidierungsprotokoll, der als transaction malleability bekannt ist. Technisch gesehen war der Angriff möglich, weil das Hashing, das zur Identifizierung eines Blocks von Transaktionen verwendet wurde, und dasjenige, das für die digitale Signatur (also den Befehl zur Übertragung der Gelder, den nur der Inhaber des privaten Schlüssels geben kann) verwendet wurde, auf zwei unterschiedlichen Informationsinhalten beruhen. Wahrscheinlich forderte der Hacker von MtGox die Rückerstattung der Bitcoin an, die er bei der Börse deponiert hatte, woraufhin diese eine Rückerstattungstransaktion mit einer bestimmten Hash-Kennung ausgab. Die Transaktion wurde vom Hacker abgefangen, der deren Inhalt veränderte, um den Hash-Code der Transaktion zu manipulieren, während die digitale Signatur gültig blieb. Anschließend veröffentlichte er die modifizierte Transaktion erneut im Netzwerk, um dann bei MtGox den nicht erfolgten Abschluss der Rückerstattungstransaktion zu reklamieren. Die Börse, nachdem festgestellt wurde, dass die Rückerstattungstransaktion (weil der Hacker die Kennung verändert hatte) nicht validiert worden war, erstellte eine neue mit einem anderen Hash-Code, um das double-spending zu vermeiden, und der Angriff setzte sich fort, bis etwa 7 % aller zu jener Zeit im Umlauf befindlichen Bitcoin entwendet wurden.

Im Fall von Bybit konzentrierte sich der Angriff auf Ether und nutzte eine Innovation, die zur Zeit von MtGox noch nicht existierte: den smart contract. Lassen Sie uns also besser verstehen, wie die Hacker diese digitalen Assets gestohlen haben. Eine präzise und umfassende Analyse wurde von SlowMist, einem auf Blockchain spezialisierte Cybersicherheitsunternehmen, das seine Dienstleistungen den bekanntesten Akteuren der Branche anbietet, bereitgestellt. Wir werden versuchen, den Angriff auf eine intuitive Weise zu erklären. Zunächst erfolgte er in drei Phasen:

1) Eine harmlose Transaktion vom cold wallet zu einem hot (oder warm, ist egal) wallet;

2) Die harmlose Transaktion enthielt die Sicherheitslücke (das Trojanische Pferd), die die Ausführung eines bösartigen Contracts auslöste;

3) Der bösartige Contract transferierte die Token an eine Adresse, von der sie aufgespalten und an 40 verschiedene Adressen weitergeleitet wurden, um ihre Spur zu verwischen.

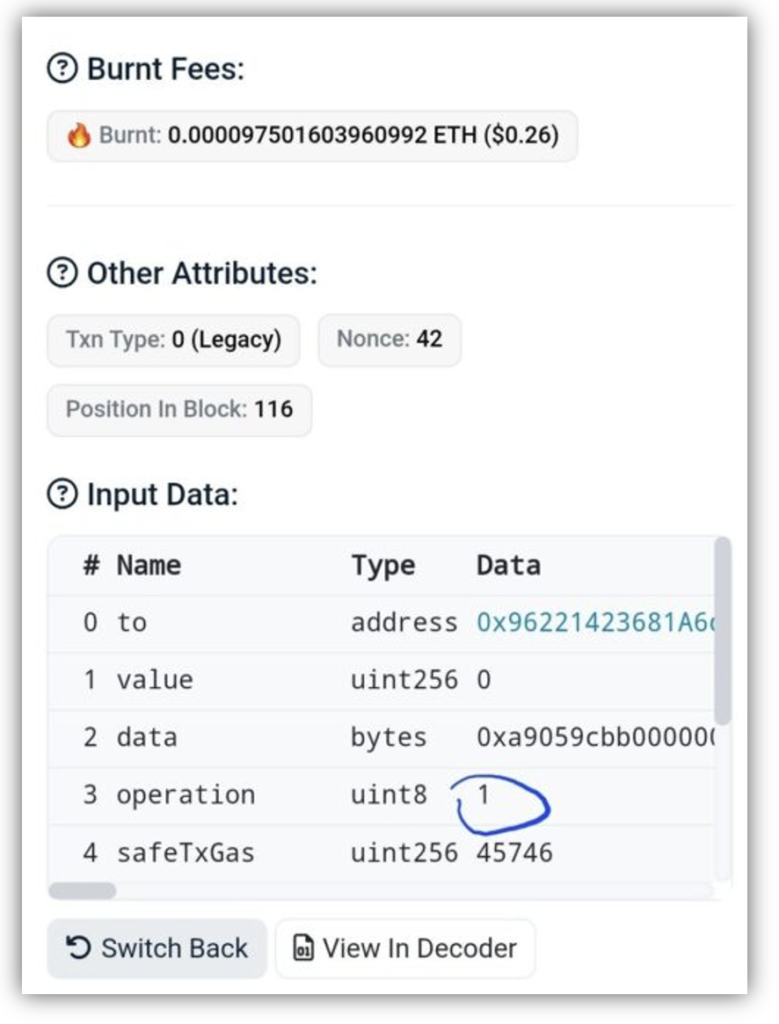

Nun stellt sich die Frage: Wie war es in Phase 2 möglich, den bösartigen Contract auszulösen? Aus Sicherheitsgründen (hauptsächlich zum Schutz der privaten Schlüssel) verwendet Bybit, wie viele andere Betreiber auch, GnosisSafe – ein smart contract wallet, das ein Mehrfach-Signatur-Verfahren zur Autorisierung einer Transaktion vorsieht, in diesem Fall einer Transaktion von einem offline wallet zu einem online wallet. Einfach ausgedrückt erfordert die Nutzung des privaten Schlüssels zur Durchführung einer Transaktion mehr als eine Bestätigung (in diesem Fall waren drei erforderlich). Wenn eine Transaktion im Ethereum-Netzwerk ausgelöst wird, müssen die zu genehmigenden Parameter (mittels digitaler Signatur) „to“ (der Empfänger) und „data“ (der Inhalt der Transaktion) sein. Allerdings sieht GnosisSafe einen weiteren Parameter „operation“ vor, der nur zwei Werte annehmen kann: „0“, was es erlaubt, die Funktion execTransaction aufzurufen, die den vom Nutzer gewünschten Contract ausführt; oder er kann den Wert „1“ annehmen, sodass GnosisSafe nicht mehr execTransaction aufruft, sondern DelegateCall, also eine Funktion, die einen anderen Contract aktiviert: Und genau so haben die Hacker den bösartigen Contract eingeschleust, der die Kontrolle über das cold wallet übernahm, indem er die Ausführung zweier Funktionen ermöglichte: sweepETH und sweepERC20 (wir glauben nicht, dass es notwendig ist, zu erklären, was diese beiden Funktionen bewirkt haben).

An diesem Punkt stellt sich die Frage: Wie ist es möglich, dass drei verschiedene Unterzeichner (die alle reale Personen sind) den Wechsel des Parameters „operation“ von „0“ auf „1“ nicht bemerkt haben? Es liegt der Verdacht nahe, dass der Parameter „verschleiert“ wurde (den Augen des Operators als Null dargestellt, obwohl er in Wirklichkeit eine Eins war – was nicht einfach zu realisieren ist!), aber vielleicht gibt es eine noch banalere Erklärung: Denken wir daran, wie wir uns in unser e-Banking einloggen oder unsere Web-Email abrufen; wie viele überprüfen die URL-Leiste, um sicherzustellen, dass das Protokoll https anstelle des einfachen (und unsicheren) http verwendet wird oder dass die Adresse korrekt eingegeben wurde (eine einzige geänderte Buchstabe könnte jedem Auge entgehen)?

Und vor allem, wie viele vergessen die Zwei-Faktor-Authentifizierung, die dennoch zusätzliche Sicherheit bietet? Wahrscheinlich sind drei Kontrollen für einen Parameter, der fast nie verwendet wird, nicht effektiv.

Dennoch kursiert auf Reddit die Vermutung, dass die Sicherheitsstandards von Bybit nicht auf höchstem Niveau lagen (wie es bei anderen Plattformen wie Fireblocks oder Coinbase der Fall ist), um die Geschwindigkeit der Transaktionen nicht zu opfern.

Inzwischen dauern die Ermittlungen an, um den Weg der gestohlenen Token nachzuvollziehen, und es werden sogar Belohnungen angeboten, um ethische Hacker zur Kooperation zu bewegen. Dennoch können wir nicht das übliche inszenierte Szenario übersehen: die Ankündigung des Angriffs durch die Führungsebene der angegriffenen Plattform (siehe die Mitteilung auf der Website von Bybit), oft zunächst über soziale Medien (zum Beispiel X) erfolgt, die Beruhigung, dass die Situation unter Kontrolle sei und dass die Börse die Mittel habe, die Nutzer zu entschädigen. Genau das hat Ben Zhou getan: Das angegriffene cold wallet ist das einzige; die anderen sind sicher; Bybit verfügt über die Mittel zur Entschädigung, usw.

Wir beharren weiterhin auf demselben Punkt. Kryptobörsen sind zentralisierte Einrichtungen (die also nichts mit der Grundphilosophie der Blockchains – der Dezentralisierung – zu tun haben), die den traditionellen Börsen, die wir kennen, völlig ähneln, mit dem Unterschied, dass sie statt Assets außerhalb der Börse über Datenbanken und zentralisierte Verbindungen mithilfe von Blockchains übertragen – etwas, das übrigens auch traditionelle Börsen tun könnten. Wir fragen uns daher, warum diese Einrichtungen nicht reguliert und überwacht werden wie alle Börsen, an denen wir teilnehmen; warum niemand die Kapitalisierung und die tatsächlichen Beträge kontrollieren kann, die diese Börsen als Sicherheit für die Investoren bereithalten, sondern man auf das Wort der Führungsebene vertrauen muss? Warum – falls sie überhaupt existieren – wird nicht auf alle diese Einrichtungen (ohne Ausnahme) der höchste Sicherheitsstandard auferlegt?

Disclaimer: Dieser Artikel drückt die persönliche Meinung der Mitarbeiter von Custodia Wealth Management aus, die ihn verfasst haben. Es handelt sich weder um Anlageberatung oder Empfehlungen noch um individuelle Beratung und er darf nicht als Aufforderung zum Handel mit Finanzinstrumenten verstanden werden.